Private Netzwerke

Wie Sase Ihr Unternehmen für die Cloud -Generation befähigt.

Wide Area Networks (WANs) haben seit mehreren Jahrzehnten eine entscheidende Rolle im Geschäftswachstum...

Arbeiten neu erfinden - neue Imperative für die Zukunft der Arbeit

Nach einer der schwierigsten Jahre in der Geschäftsgeschichte hat die Pandemie jedes Unternehmen gezwungen,...

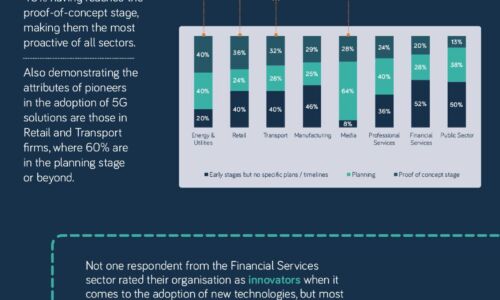

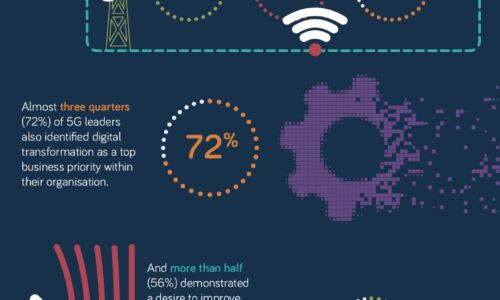

Die 5G -Chance innerhalb der britischen Branche

NEOS Networks Research zeigt, dass zwei Drittel der Organisationen in den nächsten zwei Jahren erhebliche...

Zero Trust Access für Dummies

Da Unternehmen weiterhin digitale Innovationen, Cloud-Anwendungen und die neuen normalen Arbeiten, die...

Arbeiten Sie sicher von überall mit dem Fortinet Security Fabric aus

Die Art und Weise, wie Menschen arbeiten, hat sich grundlegend entwickelt, und Organisationen müssen...

Ihr Weg zu Zero Trust

In einer Geschäftswelt ohne Umfang und dominiert von entfernten Arbeiten kann es schwierig sein, ein...

Einführung in die AWS -Sicherheit

Erhöhen Sie Ihre Sicherheitshaltung mit AWS -Infrastruktur und -Diensten. AWSs Sicherheitsansatz, einschließlich...

Was macht einen 5G -Führer aus?

Mit 5G eine immer noch entstehende Technologie bleibt die Möglichkeit für Unternehmen, die Einführung...

Abweichung nicht - Konverge

Die digitale Beschleunigung treibt die Einführung von Hybrid -IT -Architekturen vor. Diese neuen Hybridumgebungen...

Global Threat Landscape Report

Ein weiteres Halbjahr bis beispielloses Zeiten ist vergangen. Aber so einzigartig diese Zeiten auch sein...

Die Arbeit neu erfinden, wie führend

Wir haben eine der anspruchsvollsten Jahre in der Geschäftsgeschichte aus. Die Pandemie zwang jedes...

- 1

- 2

Melden Sie sich beim IT Tech Publish Hub an

Als Abonnent erhalten Sie Benachrichtigungen und kostenlosen Zugriff auf unsere ständig aktualisierte Bibliothek mit Whitepapers, Analystenberichten, Fallstudien, Webseminaren und Lösungsberichten.