Software

Arbeiten Sie von überall aus

Fast über Nacht musste fast jede Organisation auf der ganzen Welt ihre Belegschaft mobilisieren, um...

CISSP für Dummies

Sichern Sie Ihre CISSP -Zertifizierung! Wenn Sie ein Sicherheitsprofi sind, der Ihre CISSP -Zertifizierung...

So bereitstellen Sie eine umfassende DevSecops -Lösung

Sicherung von DevOps ist ein komplexes Unternehmen, DevOps -Tools wachsen und verändern sich schnell....

3 Schritte zur Transformation der Sicherheitsvorgänge

Mit Cyber-Verstößen gegen Kosten und Häufigkeit müssen Sie effektivere und kollaborativere IT-Sicherheitsvorgänge...

2022 Bedrohungsbericht

Der Blackberry 2022-Bedrohungsbericht ist keine einfache Retrospektive der Cyberangriffe von 2021. Es...

So nutzen Sie O365 für eine Zero Trust -Strategie

Die Einführung von Microsoft Office 365 (O365) hat im Jahr 2020 auf über 258.000.000 Benutzer gestiegen...

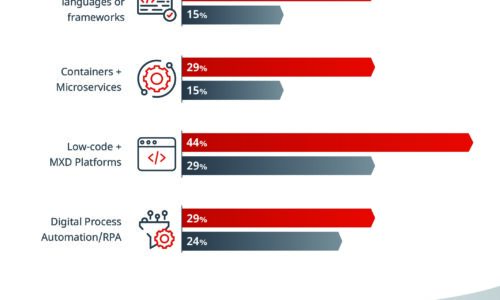

Was trennt das Beste von den anderen

Einige IT -Organisationen haben die Geschwindigkeit und Anpassungsfähigkeit, den Kurs schnell zu ändern,...

Beschleunigen Sie die ML -Entwicklung im Maßstab

Hochleistungsgutes maschinelles Lernen für jeden Anwendungsfall, kostengünstiges maschinelles Lernen Danke...

Die Vorteile von On-Prem-Cloud-Verbrauchsmodellen

Da Cloud Computing für das IT-Service-Delivery-Modell von zentraler Bedeutung wird, werden Unternehmen...

Melden Sie sich beim IT Tech Publish Hub an

Als Abonnent erhalten Sie Benachrichtigungen und kostenlosen Zugriff auf unsere ständig aktualisierte Bibliothek mit Whitepapers, Analystenberichten, Fallstudien, Webseminaren und Lösungsberichten.