Netzwerkinfrastruktur

So erhalten und behalten Sie die Kontrolle über Ihre Microservices

Erfahren Sie, wie ein von Citrix ADC betriebenes Hybridanwendungssystem Ihre Kontrolle über Ihre Microservices...

Fallstudie - Amiri Hospital

Als führende Gesundheitseinrichtung in Kuwait betrachtete das Amiri-Krankenhaus 415 Betten seine bevorstehende...

DDOs -Angriffstrends für Q2 2021

Das Netzwerk von CloudFlare schützt ungefähr 25 Millionen Interneteigenschaften und gibt uns einen...

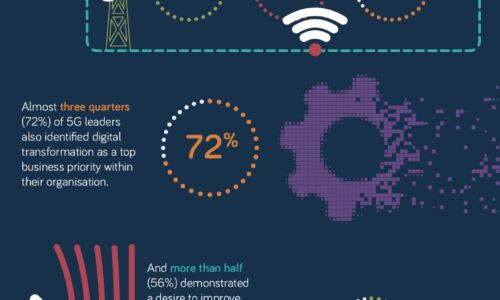

Was macht einen 5G -Führer aus?

Mit 5G eine immer noch entstehende Technologie bleibt die Möglichkeit für Unternehmen, die Einführung...

Bericht: ICS/OT Cybersicherheit 2021 Jahr in Überprüfung

Dragos freut sich, das fünfte Jahr des jährlichen Dragos -Jahres im Überprüfungsbericht über Industrial...

Das Verständnis der Protokollanalyse im Maßstab

Das bescheidene Maschinenprotokoll ist seit vielen Technologiengenerationen bei uns. Die Daten, die diese...

Wie Sase Ihr Unternehmen für die Cloud -Generation befähigt.

Wide Area Networks (WANs) haben seit mehreren Jahrzehnten eine entscheidende Rolle im Geschäftswachstum...

Schutz Ihrer Hybrid- und Hyperscale -Rechenzentren

Unternehmen bauen hybride Rechenzentren, die aus komponierbaren und skalierbaren Architekturen bestehen....

Melden Sie sich beim IT Tech Publish Hub an

Als Abonnent erhalten Sie Benachrichtigungen und kostenlosen Zugriff auf unsere ständig aktualisierte Bibliothek mit Whitepapers, Analystenberichten, Fallstudien, Webseminaren und Lösungsberichten.