Neueste Whitepaper

Messung der Cyber -Sicherheitskultur

Es ist klar, und es ist schon lange her, dass die traditionellen Schulungsbemühungen zur Sicherheit...

Zahlen Sie das Lösegeld nicht

In einfachen Worten ist Ransomware eine böswillige Software, die entweder Ihre Daten verschlüsselt...

Die Datenherausforderungen in nutzungsbasierten Abonnements

Die kühnsten Unternehmen nehmen es zur Kenntnis und geben ihren Kunden die gewünschten nutzungsbasierten...

Übernehmen Sie die Kontrolle über Ihre Office 365 -Daten

Moderne Software-as-a-Service-Anwendungen (SaaS) wie Microsoft Office 365 können für viele Geschäftskunden...

Ein Überblick über die Cato -Datenverlustprävention (DLP)

ATA ist das wertvollste Gut, das ein modernes Unternehmen hat. Die sich entwickelnde Bedrohungslandschaft...

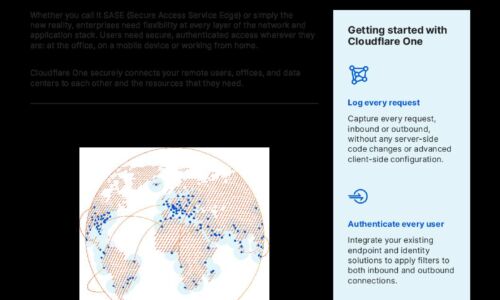

Cloudflare eins

CloudFlare One ist eine Netzwerk-AS-A-Service-Lösung, die das Unternehmensnetzwerk für Teams aller...

Der Forrester Wave ™: Big Data NoSQL

In diesem Bericht stellt Forrester fest, dass „NoSQL für alle Unternehmen von entscheidender Bedeutung...

Wassersektor: Fundamentaldaten der IT-Security

Wasser- und Abwasseranlagen stehen vor einer entscheidenden Zeit auf ihrer Modernisierung, da die digitale...

Das ultimative Cyber Skills -Strategie -Cheat -Blatt

Wir wissen, dass Sie es satt haben, über die Cyber -Kompetenzlücke zu lesen. Viele Organisationen...

Smart Data Visualisierung: So entwerfen Sie erstklassige Dashboards

Erstellen Sie atemberaubende Datenvisualisierungen, die eine Geschichte mit Ihren Daten erzählen und...

Melden Sie sich beim IT Tech Publish Hub an

Als Abonnent erhalten Sie Benachrichtigungen und kostenlosen Zugriff auf unsere ständig aktualisierte Bibliothek mit Whitepapers, Analystenberichten, Fallstudien, Webseminaren und Lösungsberichten.